| 声明:请勿利用本公众号文章内的相关技术、工具从事非法测试,如因此造成一切不良后果与文章作者及本公众号无关! |

迟来的漏洞预警,因为花了半天时间尝试复现,但是没成功... 哪位大佬可以复现的私聊我呗,感谢

微软官方在2024-07-09发布了最新的RCE漏洞,编号CVE-2024-38077,CVSS评分高达9.8分,可导致开启了远程桌面许可服务(Remote Desktop Licensing)的Windwos服务器完全沦陷。

网传该漏洞是Windows平台近十年来罕见的可以稳定利用、影响广泛的远程零点击(Zero-Click)/认证前(Pre-Auth) 漏洞。

研究者将其命名为MadLicense(狂躁许可),并表示还将进一步公开披露更多类似漏洞。难道又要一波血洗?

0x01、时间线

整理一下从网络搜集的关于该漏洞的时间线,方便大家了解漏洞出现的时间。

2024-05-29,NVD漏洞平台创建CVE-2024-38077漏洞,描述信息是:Windows 远程桌面授权服务远程代码执行漏洞

NVD漏洞平台公告CVE-2024-38077漏洞

https://nvd.nist.gov/vuln/detail/CVE-2024-38077

2024-06-11,CVE漏洞平台创建CVE-2024-38077漏洞

CVE平台公告CVE-2024-38077漏洞

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-38077

2024-07-09,微软官方发布CVE-2024-38077漏洞,定义为评分9.8严重漏洞

微软官方发布CVE-2024-38077

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2024-38077

2024-08-09,网络平台开始转发该漏洞,POC公开

0x02、漏洞影响范围

1)漏洞只影响开启了远程桌面许可服务(Remote Desktop Licensing)的Windwos服务器

2)漏洞具体 影响的Windows server的版本如下:

Windows Server 2012 R2 (Server Core installation)Windows Server 2012 R2Windows Server 2012 (Server Core installation)Windows Server 2012Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)Windows Server 2008 R2 for x64-based Systems Service Pack 1Windows Server 2008 R2 for x64-based Systems Service Pack 1Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation)Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation)Windows Server 2008 for x64-based Systems Service Pack 2Windows Server 2008 for x64-based Systems Service Pack 2Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation)Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation)Windows Server 2008 for 32-bit Systems Service Pack 2Windows Server 2008 for 32-bit Systems Service Pack 2Windows Server 2016 (Server Core installation)Windows Server 2016Windows Server 2022, 23H2 Edition (Server Core installation)Windows Server 2022 (Server Core installation)Windows Server 2022Windows Server 2019 (Server Core installation)Windows Server 2019

0x03、漏洞复现

从前面说明知道,该漏洞只影响开启了远程桌面许可服务(Remote Desktop Licensing)的Windows Server,那么我们先需要了解这个服务是什么?和我们平时见到的windows 3389远程桌面有什么关系呢?

远程桌面许可服务的介绍

简单来说,远程桌面许可证服务(Remote Desktop Licensing)是 Windows 中的一个关键服务,用于管理和分发远程桌面访问所需的许可证。

远程桌面许可证服务和平时我们常说的远程桌面不太一样:

1)windows远程桌面:

Windows 远程桌面是 Windows 操作系统提供的功能,允许用户从远程位置连接到另一台运行 Windows 的计算机,并使用该计算机的桌面。用户可以远程控制计算机、运行应用程序、访问文件等。这是一种方便的远程访问方式,可用于远程支持、远程工作等场景。

2)远程桌面许可证服务:

远程桌面许可证服务是用于管理和分发远程桌面访问所需许可证的服务。这个服务确保系统合规地提供远程桌面访问,并管理许可证的分发和授权。它负责确保远程访问的合法性和合规性,尤其对于企业环境中需要大量远程桌面访问的情况至关重要。

所以两者的区别简单说是:

Windows 远程桌面主要涉及远程访问和控制计算机的功能,用于实际的远程桌面连接和操作。

远程桌面许可证服务则是关于许可证管理和合规性的服务,用于确保系统中的远程访问符合许可政策和法规要求。

如何启用远程桌面许可服务

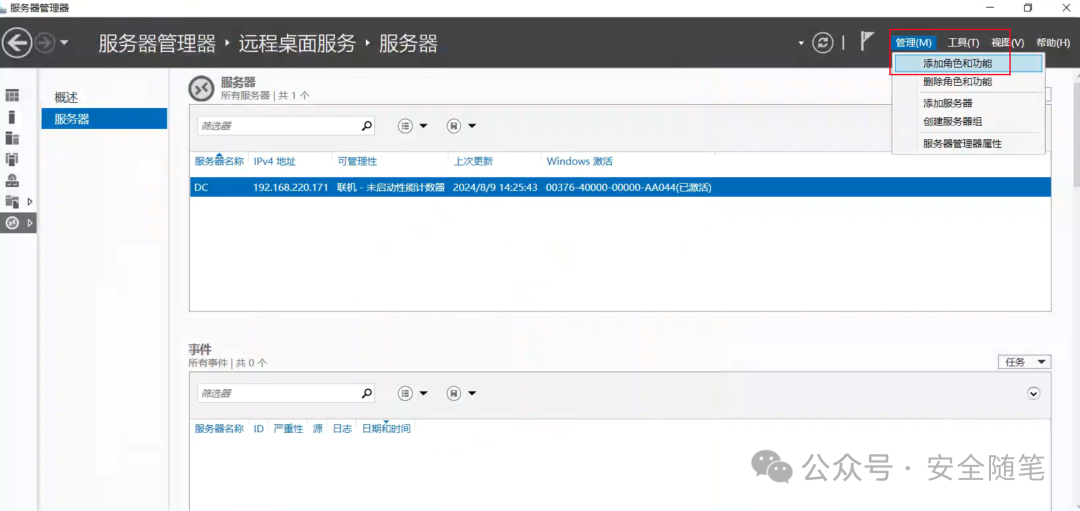

1)进入windows server的服务器管理器,添加角色和功能

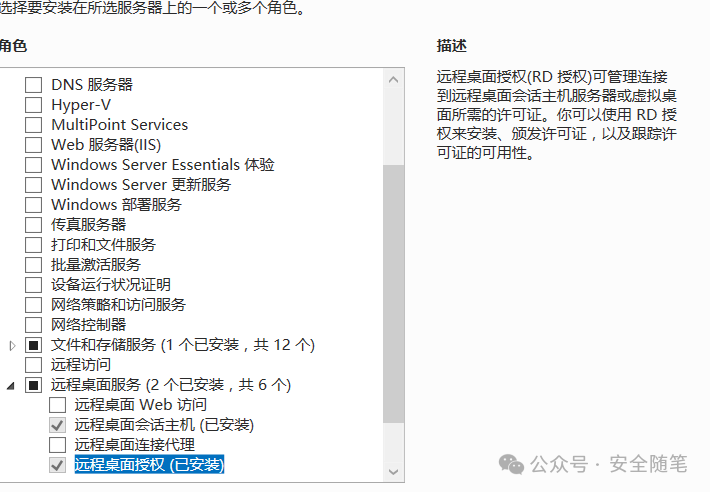

2)一直下一步,到如下界面勾选远程桌面授权并完成安装

3)安装完成后再去看效果如下:

漏洞复现?

可惜的是,本人找了很久的POC,找到了也研究了半天一直失败,后来才注意到网上公开的POC代码是伪代码,我理解是无法利用的,可能是漏洞验证着为了防止漏洞攻击被恶意传播??

附上POC伪代码链接吧:

POC伪代码

https://github.com/CloudCrowSec001/CVE-2024-38077-POC

网上也有一些文章分享了复现的视频,看看就好吧~~

我在利用该POC的时候,impacket组件一直报错如下:

Traceback (most recent call last):File "CVE-2024-38077-poc.py", line 11, in <module>from impacket.dcerpc.v5.dtypes import BOOL,ULONG, DWORD, PULONG, PWCHAR, PBYTE, WIDESTR, UCHAR, WORD, BBYTE, LPSTR, PUINT, WCHARImportError: cannot import name 'BBYTE' from 'impacket.dcerpc.v5.dtypes' (C:\Python37\lib\site-packages\impacket\dcerpc\v5\dtypes.py)

有人知道如何解决的欢迎留言讨论下...

0x04、修复方案

微软官方的修复方案是:

The following mitigation may be helpful in your situation.In all cases, Microsoft strongly recommends that you install the updates for this vulnerability as soon as possible even if you plan to leave Remote Desktop Licensing Service disabled:1. Disable Remote Desktop Licensing Service if is not required.If you no longer need this service on your system, consider disabling it as a security best practice. Disabling unused and unneeded services helps reduce your exposure to security vulnerabilities.

1)如果Windows Server的Remote Desktop Licensing服务不需要,请禁用远程桌面授权服务

2)但强烈建议尽快安装微软官方发布的更新补丁

更新补丁见:

CVE-2024-38077官方更新补丁

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2024-38077

如果哪位大佬有EXP,可以私聊发我下。感谢。