安小圈

第472期

预警 Win超级漏洞

免责声明:本文仅用于技术讨论与学习,利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者及本公众号不为此承担任何责任。

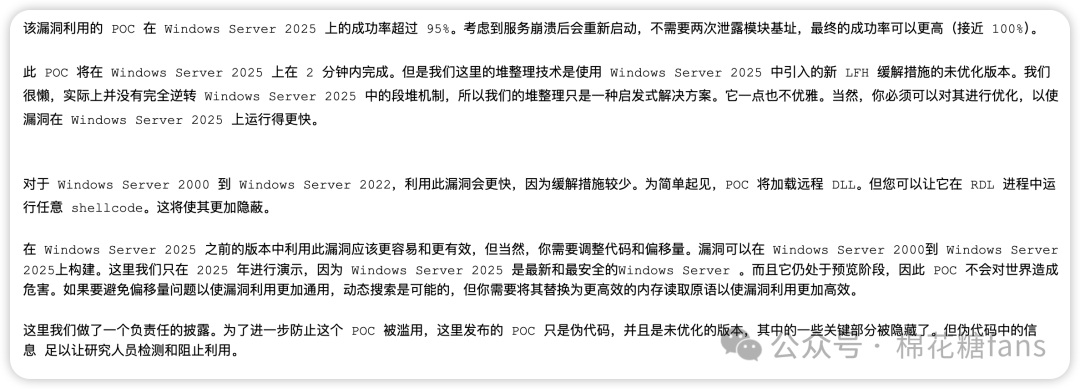

此漏洞首次通报是在7月9日,当时已有公众号通报过,昨日深信服发布文章宣称已复现,并可提供防护,所以再一次在安全圈炸锅。昨日早上9点19分,监测到github有用户上传名为CVE-2024-38077-POC的项目, 经测试此为伪代码,不可用于漏洞复现。

复现视频:

信息来源:

https://sites.google.com/site/zhiniangpeng/blogs/MadLicense

基本信息

影响范围

背景和相关补丁

"狂躁许可"(CVE-2024-38077)漏洞针对的是Windows操作系统的远程桌面授权服务。该服务为Remote Desktop Services(RDS,即常见的远程桌面服务)提供认证和授权,确保只有授权用户或设备可访问RDS。远程桌面授权服务广泛存在于启用远程桌面的机器上。

远程桌面默认仅允许两个同时会话,需购买许可证以启用更多会话。管理员在安装远程桌面(3389端口)时通常会选择安装远程桌面授权服务,导致许多开启3389端口的服务器同时启用了该服务。

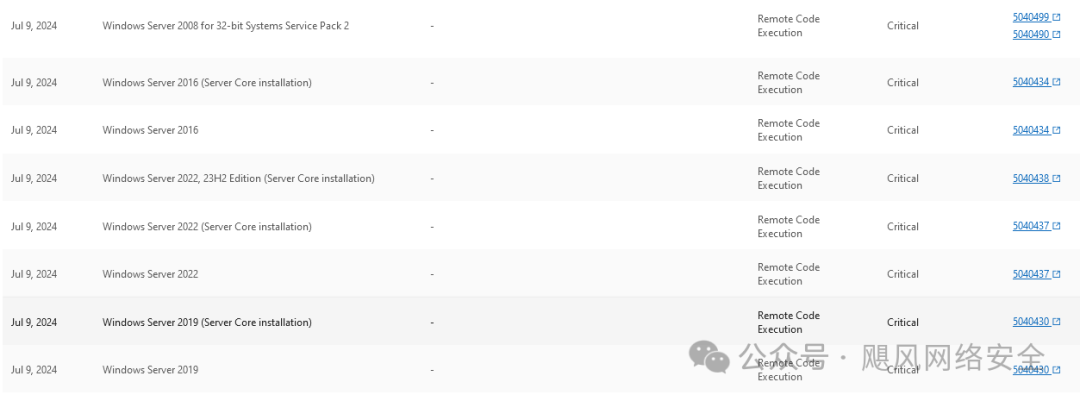

安全研究员于2024年5月初向微软报告此漏洞,微软随后在7月的例行补丁日修复。鉴于漏洞的严重性和广泛影响,微软特别为已停止安全更新的系统(如Windows Server 2008/2008 R2/2012/2012 R2)提供了补丁。

关于漏洞情报

如何验证和修复

手动检查

手动修复

漏洞描述:

受影响版本:

漏洞检测POC:

漏洞修复建议:

链接如下:

漏洞自查方式:

网络攻击提速惊人:PoC发布22分钟内被黑客利用

丑闻缠身、麻烦不断!OpenAI刻意隐瞒遭黑客攻击事件

【黑客攻击】欧洲杯2024成黑客攻击盛宴

香港数码港遭黑客攻击:400GB数据泄露,科技中心受打击被勒索!

END

本文内容所包含内容仅限于学习和研究目的。这些内容源自公开的渠道搜集而来,目的是为帮助安全研究人员用于更好地理解和分析潜在的安全问题。

本文内容所包含内容仅限于学习和研究目的。这些内容源自公开的渠道搜集而来,目的是为帮助安全研究人员用于更好地理解和分析潜在的安全问题。

|

【网络安全】平台化的潜在陷阱 |

|

如何提高遭受【网络攻击】后的恢复速度 |

|

【零信任】落地的理想应用场景:攻防演练 |

|

2024黑帽大会的15个热门产品 |

|

黑客“教”你们如何隐藏恶意软件 |

|

【逻辑炸弹】专题 | 典型案例和防范 |

|

【技术指南】揭秘 | 攻击者规避 XDR检测的惯用手法及应对建议 |

|

【HVV】第三周,探讨一下当前人员的现状与优化策略 |

|

警惕!“文件传输助手”“AI写作”等可能有失泄密风险! |

|

“社交工程攻击揭秘: 揭秘你在不知不觉中可能泄露的信息” |

|

社工钓鱼基本流程 |

|

【干货】AI 数据投毒 | 攻击的防范策略与应对措施 |

|

【财会岗】注意!小心“伪装”的CEO | 对你“精准投毒”,给企业造成巨大损失! |

|

【个人信息】阿里旗下电商平台 | 数据违规被罚19.8亿! |

|

【技术指南】企业 处理个人信息的底层合规路径 |

|

【又来】CrowdStrike再爆雷, 2.5亿条IoC指标数据被黑客连锅端 |

|

【技术指南】IT经理 | 完全网络钓鱼防范指南(上) |

| 【技术指南】IT经理 | 完全网络钓鱼防范指南(下) | |

|

【数据安全】精选 | 违反数据安全法行政处罚案例合集 |

|

【新旧对比】一文读懂 | 新《保密法实施条例》的核心变化 |

|

【云安全】多云环境下网络攻击风险,了解 LOTC 攻击及预防 |

|

【热点】朝鲜黑客 | 轻松打入美国知名网络安全公司 |

|

【攻防演练】中钓鱼全流程梳理 |

|

【海外】美国 · NSA和CISA红蓝队 | 分享十大网络安全错误配置 |

|

【HVV】行动已四天 | 谈谈HVV的意义何在? |

|

CrowdStrike发布【微软蓝屏】事件 | 初步审查报告:内存读取越界错误导致 |

|

【热点话题】“微软蓝屏”事件 | 引发:对我国关键信息基础设施安全保护的思考 |

|

【热点解析】安全人士 | 从CrowdStrike事件中汲取的五点教训 |