FortiGuard Labs 研究人员发现了一个正在进行的针对中文用户的 ValleyRAT 恶意软件活动。

ValleyRAT 是一种多阶段恶意软件,支持多种技术来监视和控制受感染的设备。恶意代码还用于在受感染的系统上部署任意插件。ValleyRAT 恶意软件的一个值得注意的特征是大量使用 shellcode 直接在内存中执行其许多组件。

FortiGuard Labs 研究人员警告说,正在进行的 ValleyRAT 恶意软件活动正在针对讲中文的用户。

在攻击链的第一阶段,恶意软件使用 Microsoft Office 等合法应用程序的图标进行伪装,并使用与财务文件相关的文件名来引诱用户,例如“工商年报Master.exe”和“查看Details.exe”。它还会创建一个名为“dome.doc”的空文件,并尝试使用Microsoft Word 文档的默认应用程序打开它,以使欺骗更具说服力。如果未设置默认应用程序,则会显示一条错误消息。

执行时,恶意软件会创建一个名为“TEST”的互斥锁,以确保只有一个实例在系统上运行。然后,它会删除可能由以前安装的恶意软件留下的特定注册表项,并将其 C2 服务器的 IP 地址和端口存储在注册表项中。HKEY_CURRENT_USER\Software\Console\IpDateInfo

恶意代码通过枚举所有服务并在服务显示名称中查找与虚拟机相关的字符串(如“VMWARE 工具”、“VMWare 共享”、“虚拟机”和“VirtualBox Guest”)来检查它是否在虚拟机中运行。如果检测到其中任何一个,则会显示一个空白的错误消息框并停止执行。

“在执行shellcode以加载下一阶段之前,该恶意软件使用一种称为睡眠混淆的已知技术来逃避内存扫描器。这涉及向 Sleep 或类似的 API 添加回调功能,这些 API 将恶意代码所在的已分配内存的权限修改为扫描程序通常不认为可疑的值。“此外,在此过程中,恶意shellcode通过简单的XOR运算进行编码,以逃避基于模式的签名。

ValleyRAT 使用 shellcode 块直接在内存中执行其组件,类似于在 GitHub 上找到的 shellcode,并与 Fortinet 检测为 W64/Agent.CCF!tr 的旧恶意软件活动相关联。初始化后,该恶意软件使用 AES-256 解密 shellcode,并使用从硬编码值派生的密钥,并使用 XOR 进一步处理它以显示最终的 shellcode。然后,它使用睡眠例程混淆其执行,并通过 EnumSystemLocalesA API 执行 shellcode。shellcode 使用 BKDR 哈希算法对 API 名称进行混淆,并通过遍历进程环境块 (PEB) 来搜索目标 API。然后,它会反射性地加载嵌入式 DLL,调整其基础并解析导入,然后执行其入口点,通常用于信标模块。

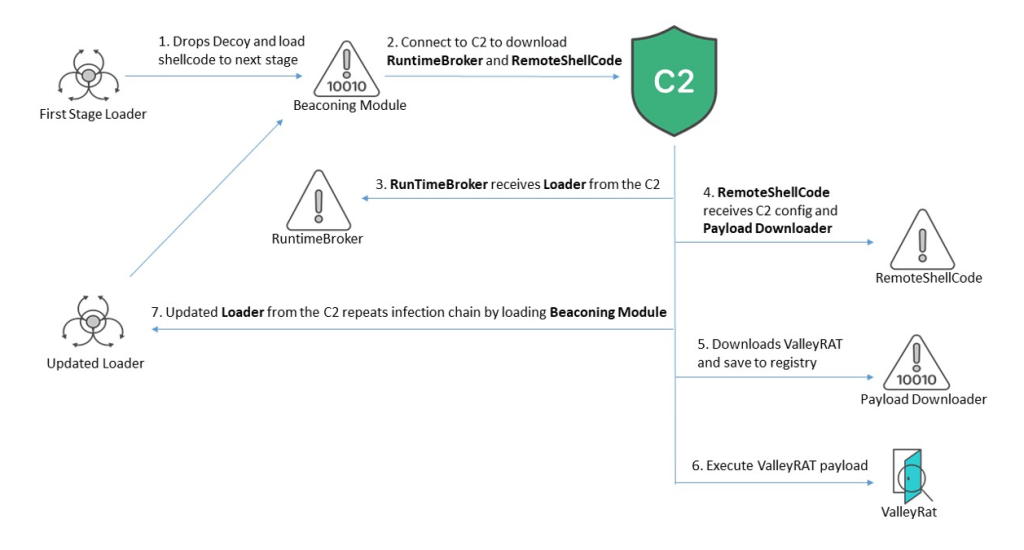

信标模块联系C2服务器,下载两个组件,分别命名为RuntimeBroker和RemoteShellcode,在主机上设置持久化,并通过利用名为fodhelper.exe的合法二进制文件获得管理员权限,实现UAC绕过。该恶意软件还滥用 CMSTPLUA COM 接口进行权限提升。

RuntimeBroker 用于从命令和控制 (C2) 服务器检索名为 Loader 的组件。装载机的操作类似于第一阶段装载机,执行信标模块以继续感染。它还包括检查以检测它是否在沙盒中运行,并扫描 Windows 注册表以查找与腾讯微信和阿里巴巴钉钉等中国应用程序相关的键,这表明该恶意软件专门针对中国系统。

RemoteShellcode 从 C2 服务器获取 ValleyRAT 下载器,然后使用 UDP 或 TCP 套接字连接到服务器并接收最终有效载荷。

该恶意软件试图通过使用 PowerShell 命令将其根驱动器添加到 Windows Defender 排除列表来逃避检测。它使用管道在新的 PowerShell 进程中执行命令,可能会绕过检查命令参数的安全工具。默认情况下,它排除“C:\”驱动器,但如果恶意软件从它们运行,它将排除其他驱动器。

该恶意软件试图通过终止具有某些可执行名称的进程来杀死防病毒 (AV) 进程,特别是来自中国 AV 产品的进程。如果这些进程中的任何一个保持活动状态,恶意软件会将带有嵌入式 DLL 的 shellcode 注入 lsass 进程,从而授予其更高的权限,然后还会尝试终止 AV 进程,并修改注册表设置以禁用或削弱 AV 产品的自动启动功能。

专家将 ValleyRAT 归因于一个名为“银狐”的 APT 组织。该恶意软件实现的功能侧重于以图形方式监视用户的活动,并将其他插件和可能的其他恶意软件传送到受害者系统。

ValleyRAT 可以远程控制受感染的系统、加载额外的插件并在受害者系统上执行文件。

“这种恶意软件涉及在不同阶段加载的多个组件,主要使用 shellcode 直接在内存中执行它们,从而显着减少了其在系统中的文件跟踪。一旦恶意软件在系统中站稳脚跟,它就会支持能够监控受害者活动并提供任意插件以进一步实现威胁行为者意图的命令。