Cymru、Silent Push 和 Stark Industries Solutions 团队的研究人员发现了与网络犯罪组织 FIN7 相关的新基础设施。

Cymru团队的研究人员确定了两个可能与网络犯罪组织FIN7有关的集群。该团队与 Silent Push 和 Stark Industries Solutions 的网络安全专家合作,他们分享了他们的发现。

FIN7 是一个俄罗斯犯罪集团(又名 Carbanak),自 2015 年年中以来一直活跃,它专注于美国的餐馆、赌博和酒店业,以收集用于攻击或在网络犯罪市场出售的金融信息。

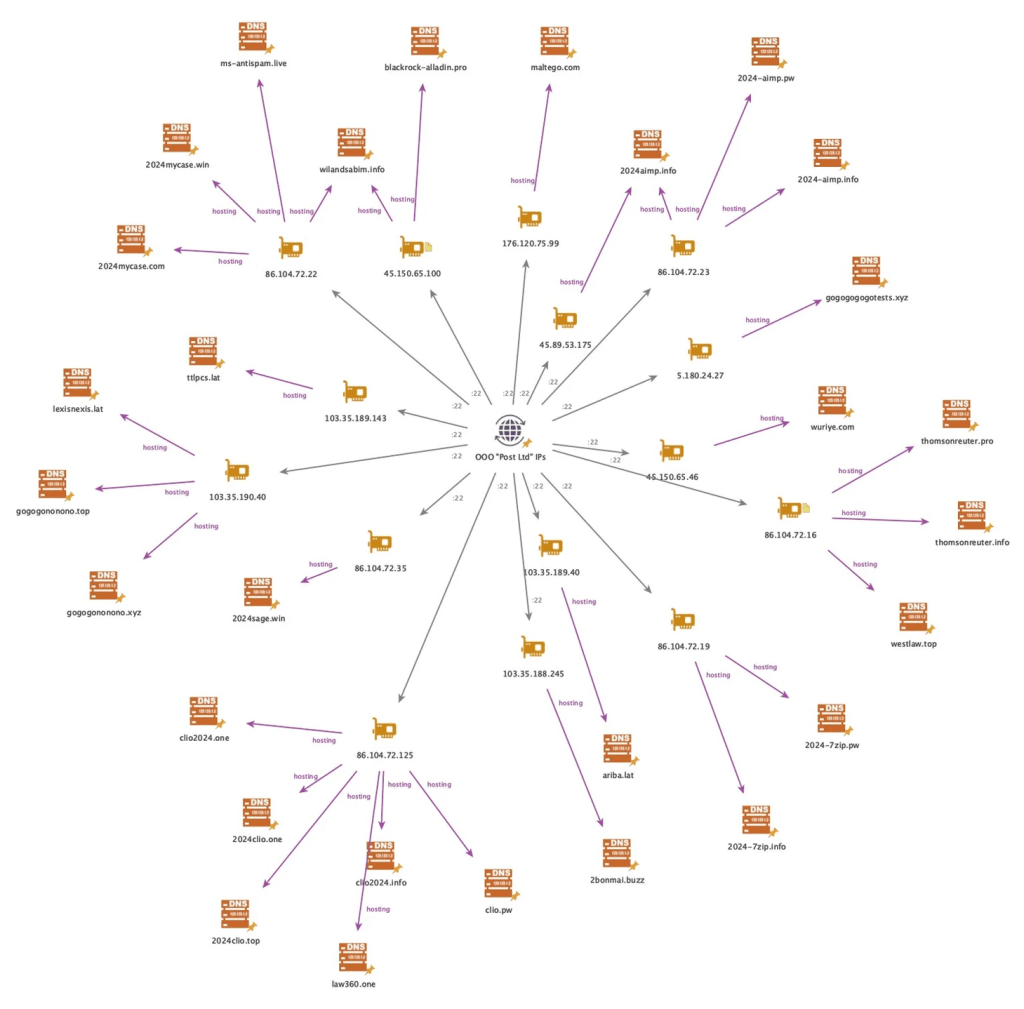

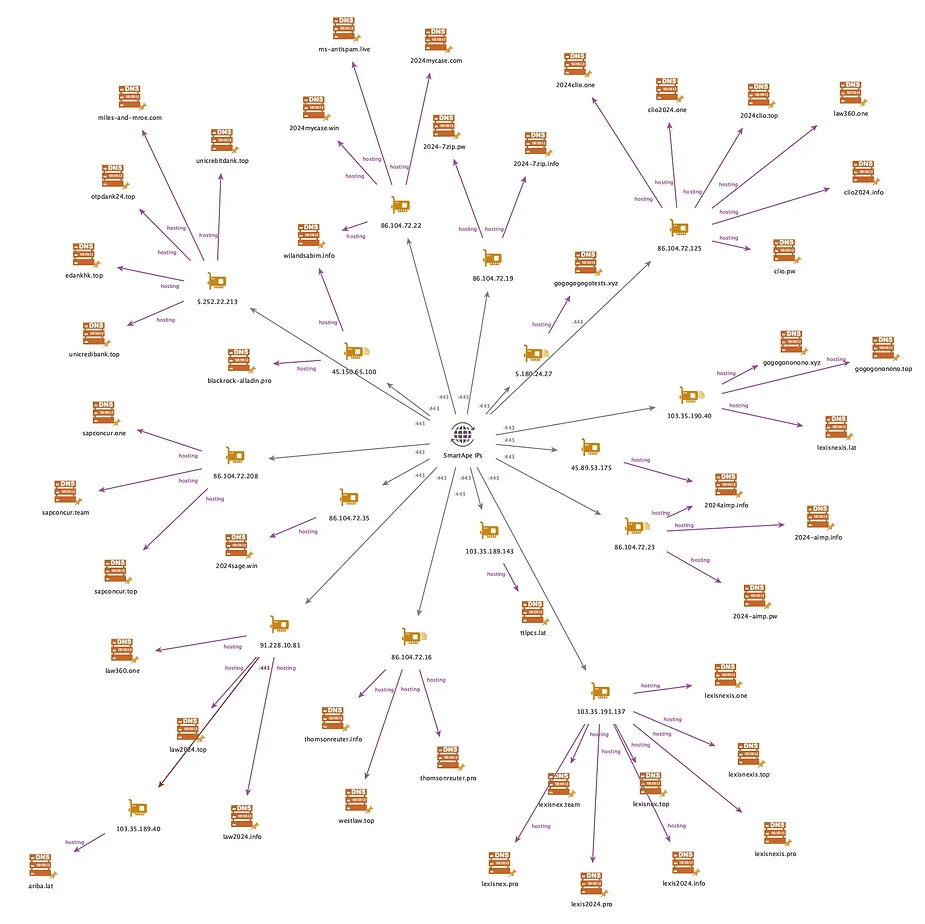

这些集群分别显示了从分配给 Post Ltd(俄罗斯)和 Smart Ape(爱沙尼亚)的 IP 地址入站到 FIN7 基础设施的通信。研究人员确定了 25 个 Stark 分配的 IP 地址,用于托管与 FIN7 组执行的操作相关的域。

专家们向斯塔克的安全团队报告了他们的发现,安全团队立即暂停了这些地址。Stark 的初步反馈表明,受感染的主机可能是从他们的一个经销商那里获得的。Stark Industries Solutions 是一个白标品牌,通过各种经销商销售服务。确定的 9 个 IP 地址被用作进一步调查的起点,使团队能够追踪和破坏其他 FIN7 基础设施和活动。

第一个集群涉及分配给Post Ltd的四个IP地址,Post Ltd是一家在俄罗斯北高加索地区运营的宽带提供商。

“在过去的 30 天里,我们观察到这些 IP 地址与至少 15 个 Stark 分配的主机进行通信,我们将其与 Silent Push 研究中引用的 TTP 相关联。这些主机包括 86.104.72.16,它位于 Silent Push 的原始指标列表中。

第二个集群由分配给爱沙尼亚云托管提供商 SmartApe 的三个 IP 地址组成。

“在过去的 30 天里,我们观察到这些 IP 地址与至少 16 个 Stark 分配的主机进行通信,我们将其与 Silent Push 研究中引用的 TTP 相关联。同样,这些主机包括 86.104.72.16。

专家们还注意到,在Post Ltd集群中发现的12个宿主在SmartApe集群中也被观察到。

“除了在上述两个集群中确定的 19 个主机外,Stark 安全团队的见解还发现了另外 6 个主机,我们评估它们与同一活动有关,”报告总结道。