威胁行为者不断进行技术改进

正如 ESET 所指出的,威胁行为者最初利用了渐进式 Web 应用程序技术,该技术允许从 Play 商店以外的任何网站安装应用程序。此技术可与支持的浏览器一起使用,例如桌面上基于 Chromium 的浏览器或 Firefox、Chrome、Edge、Opera、Safari、Orion 和 Samsung Internet 浏览器。

PWA 可通过浏览器直接访问,非常灵活,通常不会遇到兼容性问题。PWA 安装在系统上后,可以通过其图标进行识别,该图标会显示一个额外的小浏览器图标。

网络犯罪分子使用 PWA 将毫无戒心的用户引导至全屏网络钓鱼网站,以收集他们的凭据或信用卡信息。

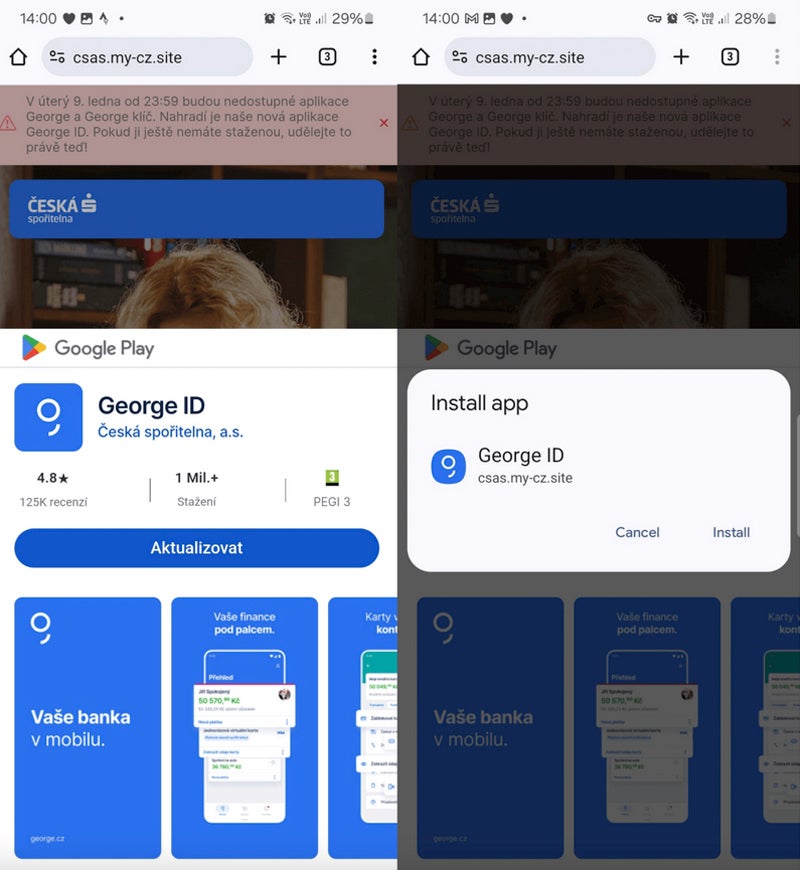

参与此活动的威胁行为者从 PWA 切换到 WebAPK,这是一种更高级的 PWA 类型。区别很微妙:PWA 是使用 Web 技术构建的应用程序,而 WebAPK 使用技术将 PWA 集成为原生 Android 应用程序。

从攻击者的角度来看,使用 WebAPK 更隐蔽,因为它们的图标不再显示小的浏览器图标。

受害者从网络钓鱼网站下载并安装独立应用程序。该用户不会请求任何其他权限来从第三方网站安装应用程序。

这些欺诈网站通常会模仿 Google Play 商店的某些部分,以带来混淆,让用户相信安装实际上来自 Play 商店,而实际上它实际上直接来自欺诈网站。

NGate 恶意软件

3 月 6 日,用于观察到的 PWA 和 WebAPK 网络钓鱼活动的相同分发域突然开始传播一种名为 NGate 的新恶意软件。一旦在受害者的手机上安装并执行,它就会打开一个虚假网站,询问用户的银行信息,这些信息被发送给威胁行为者。

然而,该恶意软件还嵌入了一个名为 NFCGate 的工具,这是一种合法工具,允许在两个设备之间中继 NFC 数据,而无需对设备进行 root 操作。

用户提供银行信息后,该用户会收到一个请求,要求从智能手机激活 NFC 功能,并将信用卡靠在智能手机背面,直到应用程序成功识别该卡。

完整的社会工程

虽然为应用程序激活 NFC 并识别支付卡最初似乎很可疑,但威胁行为者部署的社会工程技术解释了这种情况。

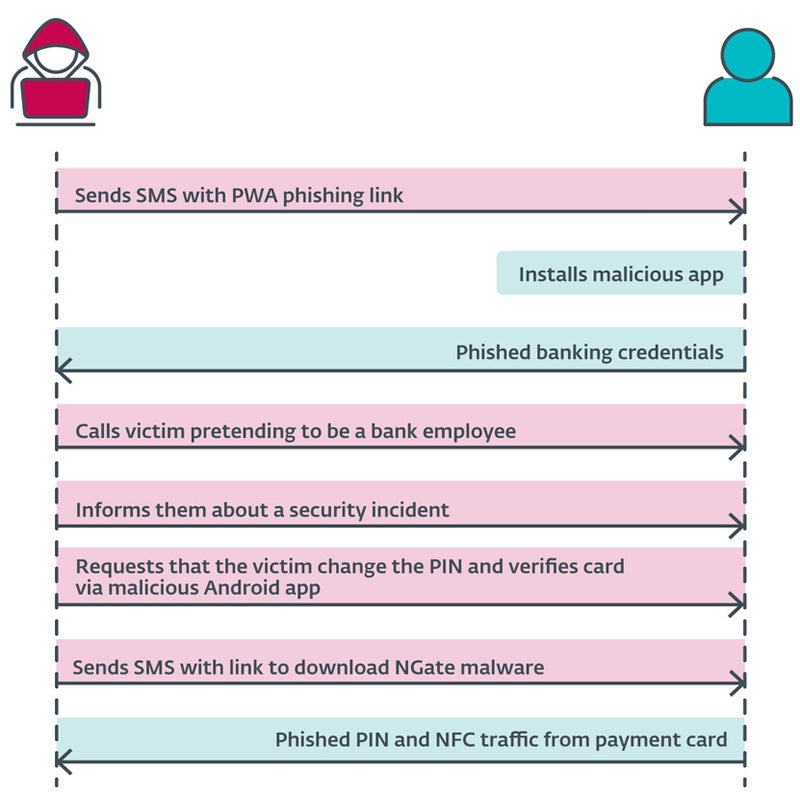

网络犯罪分子向用户发送一条 SMS 消息,其中提到了一份纳税申报表,并包含指向冒充银行公司并导致恶意 PWA 的网络钓鱼网站的链接。安装并执行后,该应用程序会向用户请求银行凭证。

此时,威胁行为者会冒充银行公司打电话给用户。受害者被告知他们的帐户已被盗用,可能是由于之前的短信。然后,系统会提示用户更改其 PIN 并使用移动应用程序验证银行卡详细信息,以保护其银行账户。

然后,用户会收到一条新短信,其中包含指向 NGate 恶意软件应用程序的链接。

安装后,该应用程序会通过将其压在智能手机背面来请求激活 NFC 功能并识别信用卡。数据实时发送给攻击者。

将被盗信息货币化

攻击者窃取的信息允许进行常见的欺诈行为:从银行账户中提取资金或使用信用卡信息在线购买商品。

但是,网络攻击者窃取的 NFC 数据使他们能够模拟原始信用卡并从使用 NFC 的 ATM 机上取款,这代表了以前未报告的攻击媒介。

攻击范围

ESET 的研究揭示了捷克共和国的攻击,因为只有该国的银行公司成为目标。

一名 22 岁的嫌疑人已在布拉格被捕。他持有约 6,000 欧元(6,500 美元)。据捷克警方称,这笔钱是最近三名受害者被盗的结果,这表明威胁行为者在这次攻击活动中偷走了更多。

然而,正如 ESET 研究人员所写的那样,“不能排除它扩展到其他地区或国家的可能性。

在不久的将来,更多的网络犯罪分子可能会使用类似的技术通过 NFC 窃取资金,尤其是在 NFC 越来越受到开发人员欢迎的情况下。

如何防范此威胁

为避免成为此网络活动的受害者,用户应:

- 验证他们下载的应用程序的来源并仔细检查 URL 以确保其合法性。

- 避免在官方来源(例如 Google Play 商店)之外下载软件。

- 避免分享他们的支付卡 PIN 码。任何银行公司都不会要求提供此信息。

- 使用传统实体卡的数字版本,因为这些虚拟卡安全地存储在设备上,并且可以通过额外的安全措施(例如生物识别身份验证)进行保护。

- 在移动设备上安装安全软件以检测手机上的恶意软件和不需要的应用程序。

用户还应该在不使用智能手机时停用 NFC,以保护他们免受额外的数据盗窃。攻击者可以通过公共场所无人看管的钱包、钱包和背包读取卡数据。他们可以使用这些数据进行小额非接触式支付。保护套也可用于为不必要的扫描创建有效的屏障。

如果银行公司员工打电话时有任何疑问,请挂断电话并致电通常的银行公司联系人,最好通过另一部电话。