研究人员在流行的 Yubico (FIDO) 硬件安全密钥和模块中发现了一个加密漏洞,该漏洞可能允许攻击者克隆设备。

但这个消息并不像乍一看那么灾难性。

“攻击者需要实际拥有 YubiKey、安全密钥或 YubiHSM [硬件安全模块],了解他们想要针对的帐户,以及执行必要攻击的专用设备。根据用例,攻击者可能还需要额外的知识,包括用户名、PIN、帐户密码或身份验证密钥,“Yubico 在周二发布的公告中解释说。

关于漏洞

该漏洞是由 NinjaLab 研究人员在对 YubiKey 5 系列密钥进行逆向工程后发现的。它仍然没有 CVE 编号,但它支持的攻击被研究人员称为 EUCLEAK。

这是 Infineon Technologies 加密库中的侧信道漏洞,其微控制器用于 Yubico 的安全密钥中,以生成/存储密钥并执行加密操作。

“这个漏洞——14 年来一直没有被注意到,并且经过了大约 80 次最高级别的通用标准认证评估——是由于非恒定时间模块化反转,”硬件安全研究员兼 NinjaLab 联合创始人托马斯·罗奇 (Thomas Roche) 解释说。

“攻击需要对安全元件进行物理访问(很少的本地电磁侧信道采集,即几分钟就足够了),以提取 [椭圆曲线数字签名算法] 密钥。在 FIDO 协议的情况下,这允许创建 FIDO 设备的克隆。

Yubico 提供了修复,但是……

Yubico 评估了其产品,发现该漏洞会影响:

- 固件低于 5.7 的 YubiKey 5 系列、YubiKey 5 FIPS 系列和 YubiKey 5 CSPN 系列设备

- 固件低于 5.7.2 的 YubiKey Bio 系列设备

- 安全密钥系列固件低于 5.7 的所有版本

- 固件低于 2.4.0 的 YubiHSM 2 和 YubiHSM 2 FIPS 模块

“这 (……漏洞主要影响 FIDO 用例,因为 FIDO 标准默认依赖于受影响的功能。YubiKey PIV 和 OpenPGP 应用程序以及 YubiHSM 2 的使用也可能受到影响,具体取决于最终用户的配置和算法选择,“Yubico 指出。

Yubico 通过在以后的固件版本中将 Infineon 的加密库与 Yubico 自己的加密库交换,填补了安全漏洞。遗憾的是,具有易受攻击固件版本的设备无法更新。

Yubico 已建议用户如何检查他们的密钥/模块是否受到影响,并向组织提供有关如何降低成功攻击风险的建议。

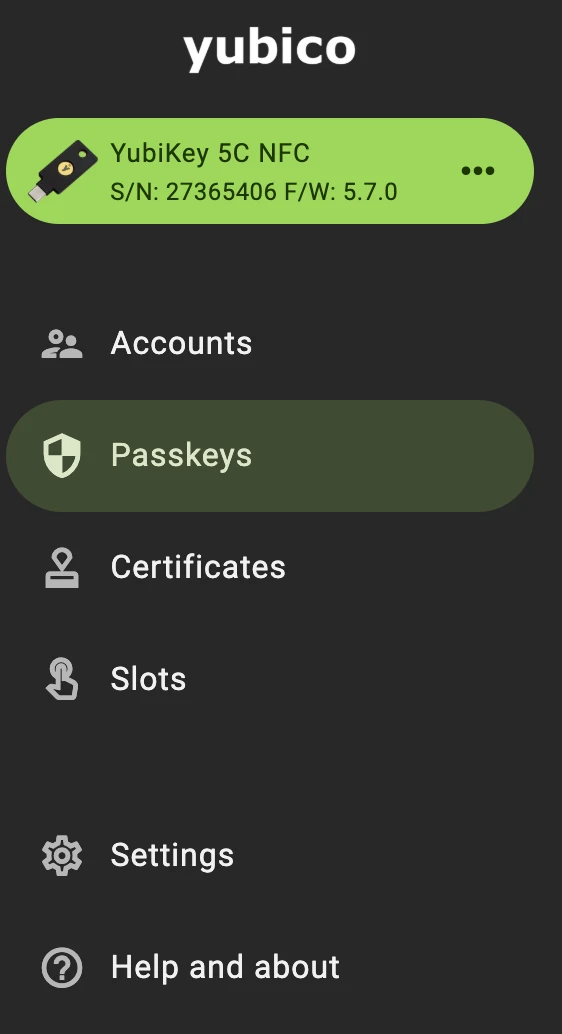

Yubico Authenticator 应用程序显示 YubiKey 的型号和版本(来源: Yubico)

Roche 还指出,身份验证令牌(如 FIDO 硬件设备)的主要目标是打击网络钓鱼攻击的祸害。“EUCLEAK 攻击需要对设备的物理访问、昂贵的设备、定制软件和技术技能。因此,使用 YubiKey 或其他受影响的产品作为 FIDO 硬件身份验证令牌来登录应用程序比不使用应用程序更安全,“他指出。

更广泛的影响

NinjaLab 研究人员已经使用英飞凌 SLE78 微控制器测试了 YubiKey 5 系列模型,并证明它们可以被克隆,但他们也怀疑英飞凌 Optiga Trust M 和 Optiga TPM 安全微控制器也存在相同的漏洞。

“英飞凌没有明确确认或否认我们的怀疑,但继续为他们的 cryptolib 开发补丁。据我们所知,在撰写本报告时,修补后的 cryptolib 尚未通过 CC 认证。无论如何,在绝大多数情况下,安全微控制器 cryptolib 无法在现场升级,因此易受攻击的设备将保持这种状态,直到设备推出,“Roche 补充道。

“[易受攻击的英飞凌] 安全微控制器存在于各种安全系统中,通常依赖于 ECDSA,例如电子护照和加密货币硬件钱包,但也包括智能汽车或家庭。但是,我们尚未检查 EUCLEAK 攻击是否适用于这些产品中的任何一种。