Aqua Security Nautilus 研究人员发现了一种名为 Hadoop 的新型 Linux 恶意软件,该恶意软件以 Weblogic 服务器为目标。这个名字来自于《街头霸王》系列中的攻击“浪涌拳头”。执行后,该恶意软件会放置 Tsunami 恶意软件并部署加密挖矿程序。

WebLogic Server 是由 Oracle 开发的企业级 Java EE 应用程序服务器,旨在构建、部署和管理大规模分布式应用程序。

在针对 Weblogic 蜜罐公司的攻击中,暴露了漏洞和弱密码,威胁行为者利用弱密码获得了对服务器的初始访问权限并实现了远程代码执行。

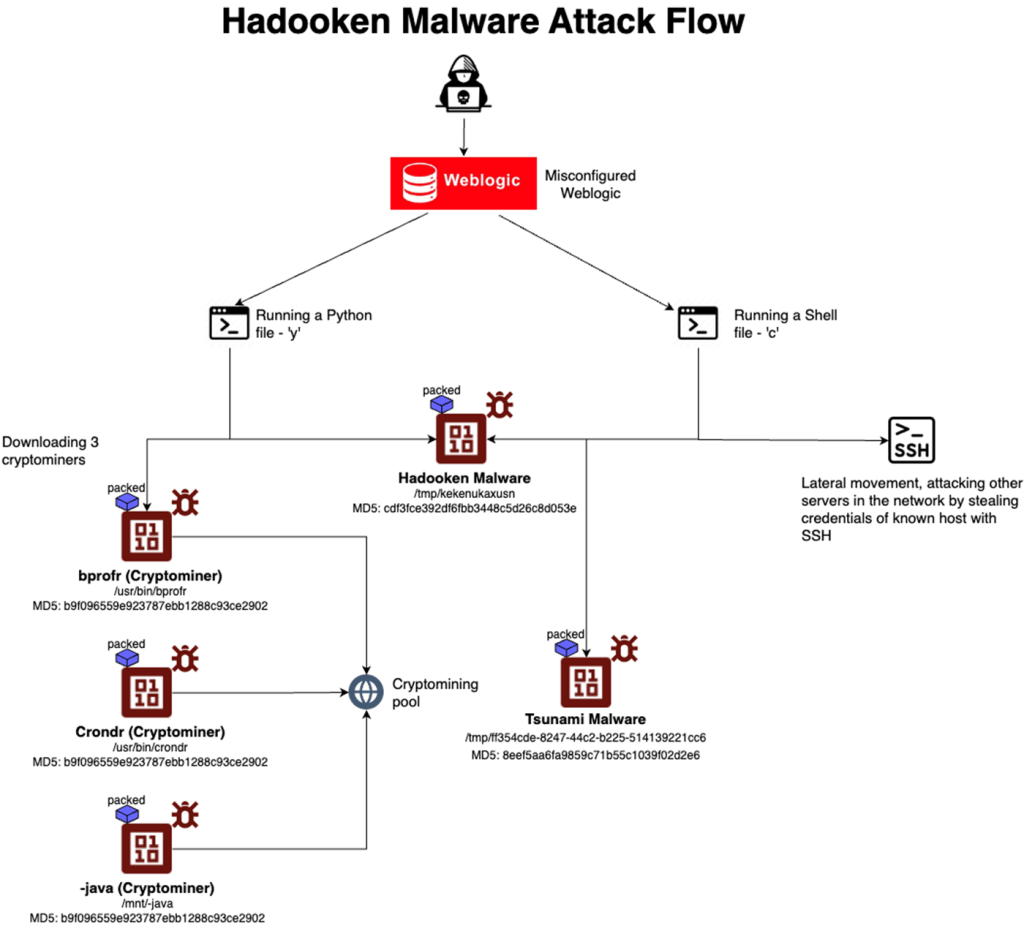

一旦入侵了 WebLogic 服务器,威胁行为者就会使用 shell 脚本和 Python 脚本(分别称为“c”和“y”)来下载和执行 Hadooken 恶意软件。这两个脚本都通过将其下载到临时文件夹来用于恶意软件部署。此 Python 代码尝试通过迭代多个路径然后删除文件来下载和运行 Hadooken 恶意软件。shell 脚本还以包含 SSH 数据的目录为目标,以允许在组织内横向移动并破坏其他服务器。然后,恶意代码会清除日志以隐藏活动。

“Hadooken 恶意软件本身同时包含加密挖矿程序和 Tsunami 恶意软件。当 Hadooken 恶意软件被执行时,它会丢弃两个 elf 文件。第一个文件是一个打包的加密挖矿程序,以 3 个不同的名称分为 3 个路径:’/usr/bin/crondr’、’/usr/bin/bprofr’ 和 ‘/mnt/-java’。“Aqua Security 发布的报告写道。第二个文件是 Tsunami 恶意软件,生成随机名称后,它被丢弃到 ‘/tmp/<<random>>”。我们没有看到任何迹象表明攻击者在攻击期间使用了 Tsunami 恶意软件。不过,它可以在以后的攻击中使用。

两个 IP 地址用于下载 Hadooken 恶意软件;第一个 89.185.85.102 仍然有效,并在德国注册为 Aeza International LTD,而第二个 185.174.136.204 为非活动状态,在俄罗斯注册为 AEZA GROUP Ltd。活动 IP 之前曾与 TeamTNT 和 Gang 8220 相关联,但研究人员表示,没有足够的证据将这次攻击归因于任何一个组织。

报告表明,使用 Hadooken 恶意软件的威胁行为者将 Windows 端点作为勒索软件攻击的目标,以及大型组织通常使用的 Linux 服务器来部署后门和加密挖矿程序。对 Hadooken 二进制文件的静态分析揭示了与 RHOMBUS 和 NoEscape 勒索软件的联系,尽管动态分析显示没有积极使用。

“在 Shodan(用于查找互联网连接设备和系统的搜索引擎)中搜索表明,有超过 230K 互联网连接的 Weblogic 服务器。”该报告总结道,该报告还提供了妥协迹象 (IOC)。“进一步的分析表明,他们中的大多数都受到了保护,这非常好。我们看到了几百个连接互联网的 Weblogic 服务器管理控制台。这些可能会受到利用漏洞和错误配置的攻击。